Історія ARG : Як загадкова відповідь від GSC перетворилась в масштабний S.T.A.L.K.E.R. 2 івент

Як нова загадка пов’язана з лором S.T.A.L.K.E.R. 2? ARG не від GSC? Масштабний пранк від фанатів? У цій статті ви дізнаєтеся: з чого все почалося, як Укрпошта стала предметом численних мемів, і, звичайно ж, ми поговоримо про етапи розгадки АРГ. Ми намагатимемося показати, як все відбувалося насправді, і зануримо вас у внутрішню «кухню» декодерів. Якщо можна так сказати, це буде посібник із дешифрування, написаний дешифраторами для дешифраторів і не тільки.

Важлива інформація : Ця стаття мала вийти в кінці Лютого, але через повномасштабну війну ми змогли (нам допомогли) її перекласти і опублікувати лише зараз.

Дуже велика подяка Discord-серверу «Rentgen» – детальніше в кінці статті

З чого все почалося?

Після розгадки першого шифру від GSC Game World наш літературний відділ ще в липні 2020 року взяв невелике інтерв’ю в ком’юніті-менеджерів, в якому на одне з питань була дана дуже цікава відповідь:

Ми не запитуємо, коли, ми запитуємо, чи буде ВЗАГАЛІ івент схожий на шифр?

Даний рендер потужно сколихнув дешифраторів і на протягом декількох місяців підтримував інтерес, і розпалював вогонь надії на новий івент у майбутньому. Через деякий час після розгадки першого шифру, коли ейфорія вже згасала, люди починали сумувати за відчуттям загадковості, за безсонними ночами, проведеними в ARG. Отриманий рендер був тим механізмом, який запустив водоспад позитивних спогадів. Звичайно, дешифратори розпочали розбирати та вдивлятися в кожну дрібницю в кожну дрібницю на отриманому зображенні.

Що ж приховували карти?

Після того, як на початку січня 2021 року, переможцям першого шифру стали приходити подарунки, в яких були заховані карти, ніхто нічого не розумів, а GSC заявило про свою непричасність.

Перше, що кинулося в очі – незрозумілі і не зовсім осмислені тексти, а точніше, їх шматочки, до того ж на різних мовах. Коли були отримані перші карти, ми зібрали, як змогли, шматочки і дійшли до висновку, що текст однозначно неповний. Але навіть на тому етапі, ми помітили, що шматки тексту вишиковуються в колонки, як в газетній статті, і це нам допомогло в подальшому.

Але в один чудовий вечір, сталося те, що здивувало багатьох – на одному зі своїх стрімів, Аліна Рін показала свою посилку від GSC. І там, серед всього мерчу, була колода карт. Паралельно з цим, власник каналу LifeOfBoris, який також отримав таку посилку, поділився з нами фотографіями карт у хорошій якості. Робота почалася!

Цигарки “Мрія” з ARG

Зустріч з Шифром

На кожній із карт були цифри, а перед деякими стояв знак “+”. Ми швидко зрозуміли, що з цих чисел можна зібрати номери телефонів. Всього було отримано 4 номери – із США, Великобританії, України і рф. Було вирішено подзвонити, і ось що ми почули:

Номери телефонів різними мовами доносили одне повідомлення, в якому було прохання знайти:

- Суму схеми БМ без нулів;

- Номер с вантажопідйомністю 4,5 тонни;

- Середнє число маяка.

Вводити їх потрібно було тональним сигналом (натисканням на кнопки телефона), під час дзвінка.

21 чи 3?

Ще до будь-яких дій, Схема БМ мала числа з нулями. Звідси виникло питання: коли прибирати нулі – до чи після додавання? На щастя, варіантів вийшло лише два, їх було нескладно перебрати. Правильною відповіддю виявилась цифра 3.

Текстура зі S.T.A.L.K.E.R.: Поклик Прип’яті

Найкраща вантажівка – ліфт

“Номер з вантажопідйомністю 4,5 тонни? – Звичайно, це вантажівки смерті!” – думали ми! Що ж ще це може бути?! Більш того, у однієї з моделей, вантажопідйомністю була рівно 4,5 тонни! Залишилось лише зрозуміти: які з двох схожих вантажівок, а також, потрібно брати напис на кузові чи лише номери автівки. Чотири варіанти, все просто!!! Як вийшло насправді? Ми витратили купу часу і нервів на дзвінки, а правильною відповіддю виявився ліфт Л2 в Шляхопроводі, саме з такою вантажопідйомністю. В результаті потрібно було взяти лише цифру 2, а не якесь чотиризначне число з вантажівки.

Інцидент «lighthouse»

“Середнє число маяка… Що це взагалі має означати? Немає нічого подібного в сталкері! Можливо, метафора? Потрібна англійська версія – можливо допоможе”, – подібний потік думок тоді проносився в наших головах. Цей інцидент став приказкою і локальним мемом. Розгадкою виявилася цифра 0, так як у грі був радіоприймач Маяк-203 (середнє число його номера). В чому ж сенс? В англійській версії використовувалися слова “average number of lighthouse” де слово “average” означає середнє, в значенні середнього арифметичного. В нашому випадку, мало використовуватися слово “middle”.

Ну ми і шукали – перебирали середні частоти, середню вартість, середній діапазон, середню кількість чогось, що можна порівняти в грі і т.п., доки хтось не набрав число 320, і воно підійшло…

Увівши 320 тональним набором, ми зрозуміли, що повідомлення Шифра змінилося, він повідомив нам про свою мету: перевірити цей код, і для цього доведеться піти в тижневу вилазку в неприємні місця, а нам потрібно лише чекати.

Але це ще не все…

В той час, як всі вже успішно дозвонилися Шифру і чекали, доки він повернеться з “дуже неприємних місць”, троє відчайдухів : Mozloc, Gajunas и Nik Prokopev – почали відновлювати текст із карт. На початку всім здавалося, що потрібно просто з’єднати шматочки, і все буде добре, але реальність виявилася жорстокою…

Протягом тижня (саме стільки Шифр мав бути у вилазці) збирався текст. Так як нам вже було відомо, що це газетні статті, ми змогли виробити певні правила збірки, а саме: ширина стовбців тексту була одинакова, що допомогло нам не вставляти більш довгі або непідходящі за змістом слова; тексти були зверстані по-різному, і іноді текст міг бути вирівняний по обидві сторони стовбця, а іноді, по одній. Десь текст переносився через “-”, а десь розтягувався. В результаті ми отримали тексти, а точніше, частини газетних статтей, які нам знадобились в подальшому. Детальніше з результатом робіт можна ознайомитися тут.

Велике очікування

Шифр сказав, що йде використовувати знайдений нами код і повернеться через тиждень. Ми чекаємо. Але тиждень проходить і нічого не змінюється. Обдзвін тих самих номерів нічого не дає. Офіційна група GSC на день народження Прип’яті, 4 лютого, виклала офіційний саундтрек. Найуважніші помітили, що час публікації посту – 15:20 за Києвом (посилання на 320 – комбінацію тонального набору)

Спецканали для дешифраторів закриті, очікування нових зачіпок

Вихід у велику мережу

Нарешті, GSC публікують величезний пост з рендером колоди карт та текст до нього, що пояснює, що за допомогою гральних колод із Зони часто передають повідомлення. У цей момент Шифр вийшов із нами на зв’язок і передав нову інформацію.

Сумнівів більше бути не може – GSC є організаторами всього цього. Шифр передає SSTV сигналом пропуск якогось Веніаміна, труп якого він знайшов у бункері, код якого ми підібрали. У перші 30 хвилин ми знаходимо його сторінку у Facebook і… нічого. Зовсім. Купа нових імен, Веня йшов у зону шукати інформацію про зниклих студентів, на цьому слід обірвався. Шифр повідомлення не приймає, жодні імена та назви нікуди не ведуть, Веня згенерований нейромережею, все… глухий кут.

Перепустка Веніаміна

Перетворення сигналу

Натомість ми вирішили поширити хештег #findvenya скрізь, де тільки можна. Більше від нудьги, ніж з надією, що це може нам якось допомогти. Варто зазначити, що хештег був нашою ініціативою, і GSC не могли прорахувати це. Зненацька, але наша ідея дала свої плоди. З нами зв’язався колишній «практикант» НДІЧАЗ і сказав шукати там же. Майже в той же час Kaleb несподівано знайшов веб-сайт, який ховався від нас всі ці дні. Нарешті зачіпка!

У пошуках роботи та зачіпок

Сайт виявився досить простим. Вивчивши його ми не знайшли жодного нового імені, лише кілька нових організацій, яких не існує у реальному світі, але й про них знайти нічого не вдалося. Знову глухий кут… Встигаєш звикнути, вірно?

Хоча є пара веселих моментів: у розділі «Про нас» серед організацій, що співпрацюють з НДІЧАЗ, був вказаний університет Empire State, а в дужках вказано «відсилання на університет Паркера в Spider-Man», також у коді були знайдені посилання на сторінки з вакансіями , хоча на самій сторінці вакансій їх не було, пізніше згадки з коду забрали.

Єдиною зачіпкою залишилася електронна адреса підтримки НДІЧАЗ. Тут уже люди відірвалися на повну: хто був журналістом, хто приватним детективом, хто пропонував співпрацю, також ми підписалися на оновлення сайту, залишалося тільки чекати.

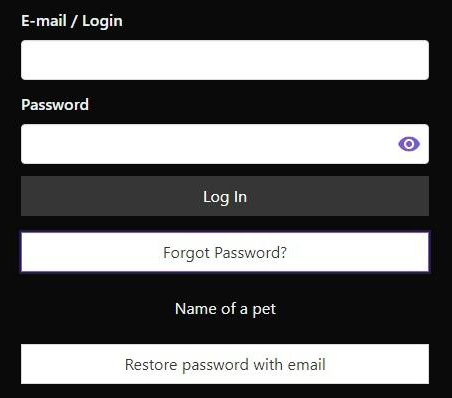

Комунікаційний канал НДІЧАЗ

Через 2,5 місяці сайт НДІЧАЗ раптово оновився, і за допомогою хитрих маніпуляцій (на вкладці «Вакансії», що оновилася, з’явився новий скрипт, а також посилання на отримання «токену», який давав можливість запустити скрипт) ми виявили нову сторінку, в якій можна було залогінитися. Ми точно розуміли, що дані для логіну нам потрібно шукати на сторінці Веніаміна у Facebook, тому що у вихідному коді сторінки входу була вказана можливість авторизації через Facebook. Перше, що спало на думку — унікальне ім’я користувача самого Веніаміна, а саме «Venya815». Але що вписати в пароль?

Скрипт переходу на сторінку авторизації

За допомогою підказки «Ім’я домашньої тварини» ми зрозуміли, що паролем було ім’я кота Веніаміна – Корбен Даллас. Після введення в поле логіну «Venya815» та в полі пароля «Korben_dallas» від нас також були потрібні «втрачені числа», які відсилають нас до серіалу «LOST», який також згадувався на сторінці журналіста. Ввівши комбінацію чисел 4815162342, ми успішно отримали доступ в рубку НДІЧАЗ!

Створивши свої облікові записи, ми змогли вивчити темну, в буквальному сенсі слова, сторону сайту. Там ми побачили пости агентів НДІЧАЗ, а також заповнили анкету, пройшовши яку можна було реактивувати свій профіль і цим стати «позаштатним співробітником» НДІЧАЗ. Анкета складалася з безлічі питань з посиланнями на кінцівки ТЧ, до угруповань та інших атрибутів Лора всесвіту гри. Також на сайті можна було знайти і першу згадку медіа-посівів, які потім стануть відомими в колах нових агентів. У майбутньому нам доведеться шукати багато елементів такого формату.

Перше завдання Куратора

Пройшов ще деякий час і Куратор опублікував свій новий пост, в якому привітав усіх «нових» співробітників НДІЧАЗ. Також ми отримали своє перше, дуже важливе завдання! Агентам необхідно було підібрати пароль до архіву під назвою JarShotMu.rar.

Вміст, як сказав сам Куратор, не мав нас хвилювати. Після цього в кожному новому пості GSC було заховано одну з частин пароля від архіву. Оскільки від нас вимагалося лише терпіння, деякі дешифратори намагалися підбирати пароль за допомогою брутфорсу, але в перші моменти це не приносило жодної користі. Але все ж таки, зібравши 4 частини пароля, нам не довелося чекати 5-у, тому що за допомогою того ж брутфорсу вдалося підібрати весь пароль! Попри вказівки Куратора ми все-таки заглянули у вміст архіву.

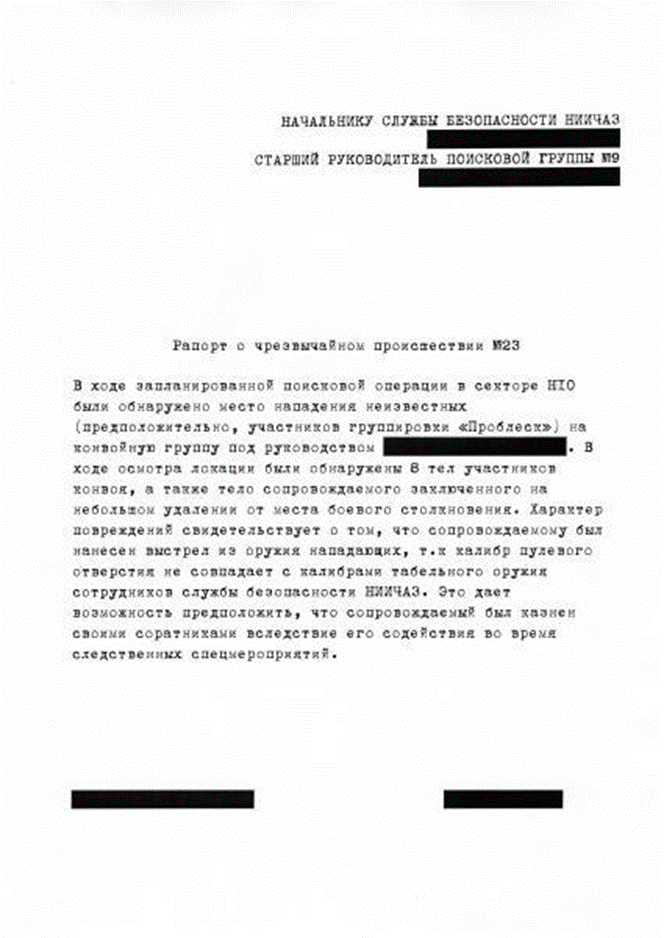

Секретний звіт та Reverse

В архіві містився секретний рапорт начальнику служби безпеки НДІЧАЗ, який нам “точно” не можна було побачити. У самому звіті йшлося про сутичку загону НДІЧАЗ з невідомими незаконними особами. У ході сутички всіх ворогів було знищено, двох взяли в полон, і допитали. Один із допитаних полонених вказав на місцезнаходження схованки, в якому знаходилося загадкове фото. Також було вказано, що це зображення належало людині, яка в минулому була знайома з “Об’єктом”. Що коїться? Хто або що таке “Об’єкт”? Ми теж не розуміли…

На звороті напис: «Reverse: ☢️». Ми довго ламали собі голови, що це все могло б означати, і навіть не уявляли, що ж ховається за таємницею цієї картинки.

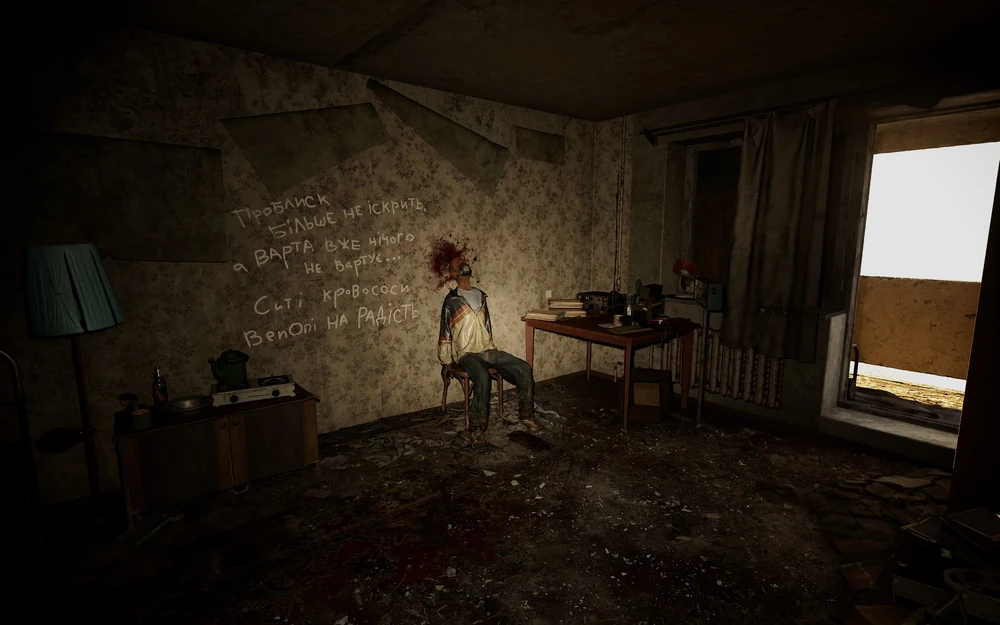

А що там із Шифром? І що ще за “Проблиск”?

Приблизно в той час повідомлення Шифра оновилось. Наш новий знайомий закликав нас забути всю цю історію із змовою НДІЧАЗ, а в кінці послання були чутні постріли і спроби Шифра сховатися. Сам запис різко обірвався. Невже він загинув? Хто стоїть за цією подією?

Раптово всім агентам надійшов новий лист на пошту. Розшифрувавши послання, ми отримали повідомлення від заклятих ворогів НДІЧАЗ . Незнайомці підписали своє повідомлення как група «Проблиск». Вони повідомили нам про те, що їм вдалося врятувати Шифра, і за нападом на нього стояв сам інститут. Добровольці з «Проблиска» закликали нас протистояти НДІЧАЗ. Вони хотіли, щоб всі медіа-посіви ми надсилали їм, а не Куратору. «Мабуть, в них якісь серйозні розбіжності», — думали ми. І вірно вони помітили, ми справді стояли на величезному роздорожжі. Перед нами була дилема — обрати сторону «Проблиска» або НДІЧАЗ.

Нові медіа-посіви и повідомлення Куратора

На сайті НДІЧАЗ з’явилось нове повідомлення від самого Куратора! Він похвалив нас за нашу роботу над пошуком пароля від архіва і закликав бути пильним. Незабаром в інтернеті повинні були з’явитися медіа-посіви, які були частинами тої самої фотографії. І не обдурив! В відео багатьох ютуберів й на інших просторах інтернета дешифратори продовжували знаходити все нові й нові частини фотографії. Нарешті з шматочків пазла почала формуватись повноцінна картина!

Хакерська атака на сайт НДІЧАЗ

У проміжку між посівами до нас надійшло нове повідомлення від «Проблиску». Наші знайомі просять нас моніторити сайт НДІЧАЗ, так як на нього незабаром планується потужна хакерська атака, в ході якої буде пробитий захист і структура самого сайту. “Проблиск” сподівається знайти лазівки, тому що їм дуже потрібна секретна інформація інституту. Вони попросили нас пошукати дірки у захисті сайту та скинути їм усю знайдену інфуормацію. А ми й не відмовилися, адже дешифратори завжди лише за — хоч пентагон ламай!

І справді через деякий час була зроблена атака, але змінилася лише шапка сайту, і то лише зовсім небагато. У лівому куті зображення було сховано напис шрифтом Брайля. З неї нам вдалося отримати посилання на картинку. Таким чином ми отримали фотографію нотаток одного з працівників НДІЧАЗ. Найважливішою частиною нотатки виявився пароль – Jacob2007.

Шрифт Брайля на сайті

На вечерю:

Текст прихованої записки

Хліб

Філе тел.

Кетчуп

Молоко

Овочі

Джека до ветеринара на 15:45

Новий пароль – Jacob2007

На 18:30 День народження Констянтина Вікторовича

Трохи згодом ми знайшли місце, куди потрібно ввести цей пароль. Перебравши можливі адреси підрозділів сайту НДІЧАЗ, ми знайшли нову вкладку з назвою Downloads. На цій сторінці знаходився запаролений архів (всередині файл snap567.rar, scan.pdf з’явиться пізніше). Ввівши пароль Jacob2007, ми виявили дуже важливі документи від НДІЧАЗ.

У першому документі згадувався наш старий знайомий журналіст Веніамін Алексєєнко. Інститут видав йому найменший рівень допуску, оскільки Веніамін знає про якийсь «Об’єкт», і тепер НДІЧАЗ хоче спостерігати за всіма його діями. Другий документ говорив про нові точки маршруту груп дослідників від інституту. Деякі з дешифраторів злили ці дані “Проблиску”. Ці дії призвели до загибелі агентів, про що нам пізніше повідомив Куратор. У цей же час починаються розбирання та активно шукається зрадник, який злив інформацію «Проблиску».

I am the truth. They all lie.

Ось ми й підійшли до третього боку всієї цієї історії, яка багатьом почала нагадувати Санта-Барбару у Зоні. На Reddit, від облікового запису OfSonsOrRow (запам’ятайте це ім’я!), був опублікований пост з відео, в якому зображений миготливий логотип S.T.A.L.K.E.R. 2. Перетворивши ці мерехтіння на морзянку і декодувавши її, ми вийшли на чергове посилання до дивної зеленої картинки. За допомогою різних маніпуляцій ми знайшли заховане послання – DEEPER. У відео також ледь помітно з’являються перші частини листа: “I am the truth”.

Далі була знайдена та розшифрована стеганографія у зеленій картинці з написом DEEPER. Паролем виявився саме цей напис. Після розшифровки ми отримували посилання, яке веде на анонімний файлообмінник із завантаженим файлом “01.jpg”. Після зміни розширення на mp3 файл перетворюється на аудіо, на якому синтезований голос диктує двійковий код. Після конвертації коду ми отримали другу частину послання «They all lie.»

Бінарний код в текст

Текст – DEEPER

«Щось тут не так… Начебто відсутня центральна частина…»

Приблизно в цей час наш пазл з медіа-посівів перетворювався на повне зображення… ну, майже повне. З різних куточків інтернету та з різних відео контент-мейкерів по всесвіту «S.T.A.L.K.E.R.» ми знайшли цілих 11 елементів скріншоту! Таким чином у нас вийшло ось це:

Це зображення створило досить величезну кількість мемів у нашому ком’юніті, адже чекати потрібно було справді багато. І таким чином жартами ми вбивали час, чекаючи нових етапів ARG.

GSC не залишилися в стороні і виклали пост:

Повідомлення від GSC

Для НДІЧАЗ і тих, кого це стосується

Одним чудовим вересневим вечором одночасно на Reddit і на DTF вийшла стаття від невідомого автора, в якій наведена досить велика і добротна статистика та аналіз наших відповідей на ту саму анкету від НДІЧАЗ.

Стаття написана справді дуже цікаво та оригінально. Рекомендуємо до прочитання!

НДІЧАЗ – головний ворог вільних сталкерів

Через деякий час ми отримали нове повідомлення від «Проблиску» на пошту. Воно було зашифровано за допомогою способу зміни розкладки. Розшифрувавши послання, ми дізналися, що в НДІЧАЗ все ж таки є хороші люди, які готові допомогти нам дізнатися правду про цей інститут. Проблиск зажадав від нас публікувати у своїх соцмережах пости з хештегом #stalkersmight, також нам потрібно було вказати наше місто і додати приписку: “НДІЧАЗ – головний ворог вільних сталкерів“. Таким чином ми показали б «нормальним» співробітникам НДІЧАЗ, що ми готові підтримати їх.

Лист від Проблиску

Ти добре нам допоміг. Ми раді, що тобі не байдужа доля Зони. Але війну ще не закінчено. Ми знаємо, що серед співробітників НДІЧАЗ є і нормальні люди, які готові допомогти нам. Але вони бояться за себе та своїх близьких. Шишки з цього інституту ні перед чим не зупиняться, ці потвори контролюють усе, до чого можуть дотягнутися. Ті одиниці, які готові допомогти нам, практично в заручниках. Їм потрібна підтримка та впевненість, що у разі чого, на їхньому боці буде громадськість… А для цього треба розповісти всьому світу, хто такі НДІЧАЗ насправді і висловити підтримку нашим прихильникам. Ми маємо показати, що ховається за їхнім відкритим сайтом з 90-х. Отже, слухай. Опублікуй у всіх своїх соцмережах фото з назвою свого міста та прикріпленим текстом “НДІЧАЗ – головний ворог вільних Сталкерів #stalkersmight” Побачивши підтримку, хтось із “перебіжчиків” обов’язково вийде на зв’язок. Дій.

Тест листа від Проблиску

Вже незабаром у коментарях до різних постів почали з’являтися зашифровані повідомлення від перебіжчиків. Зібравши та розшифрувавши всі 36 коментарів, ми отримали посилання, яке вело на файлообмінник, у якому містилася газетна стаття та документ НДІЧАЗ.

Дякую за підтримку. Ми намагатимемося зробити все, що в наших силах. На жаль, нас не так багато, як би хотілося. Ми намагатимемося залишати сліди на сайті НДІЧАЗ. Так як він відволікає пустушкою, і їм особливо ніхто не займається, вони і не подумають, що слив може відбутися через нього. А поки що – ось один із недавніх документів та старі вирізки з газет, які підняло з архівів наше керівництво. https://lithi.io/file/3Ap4.rar – Сподіваємось, це якось допоможе.

Додаткове посилання на файл : 3Ар4.rar

Документ НДІЧАЗ

У доданому архіві міститься секретний документ від НДІЧАЗ про ворожу організацію. Також там додані ті самі газетні статті, які ми раніше збирали зі шматків карт.

Нове завдання від Куратора

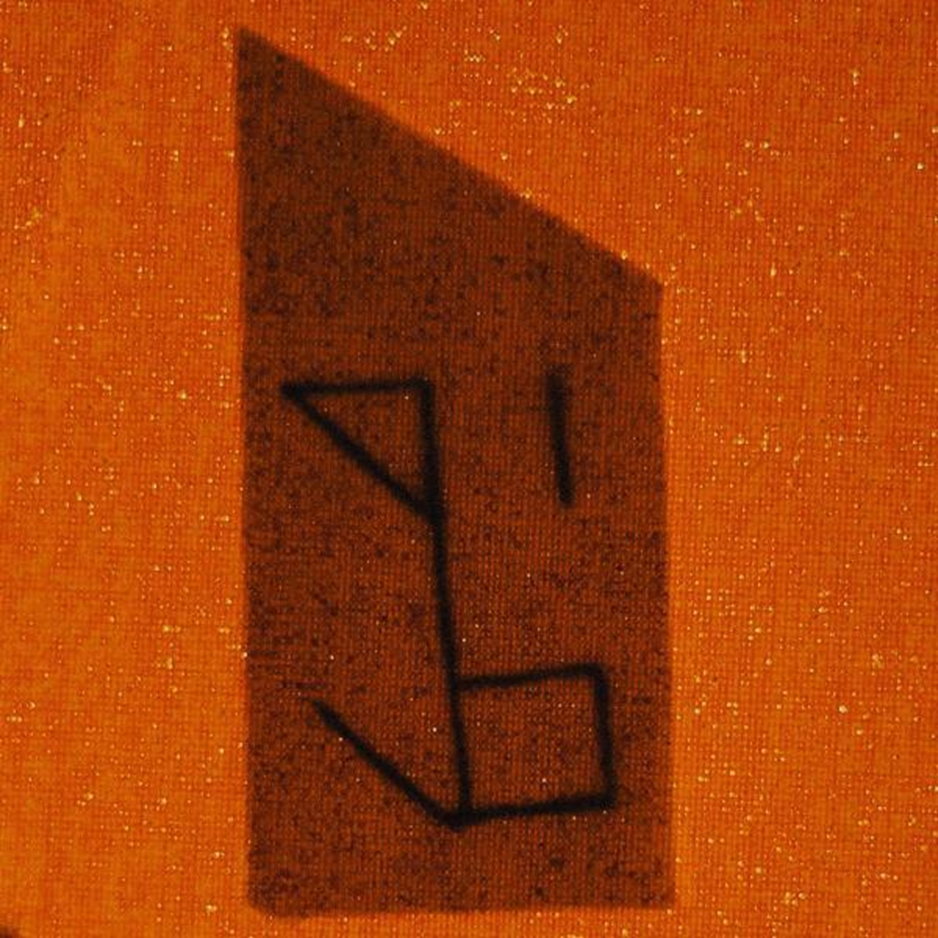

У комунікаційному каналі агентів було викладено нове завдання. На цей раз нам потрібно було розшифрувати радіограму з аудіозапису. На самій радіограмі зображено дивний набір цифр і букв. Зрозумівши, що це base32 і base64, ми отримали два посилання на файлообмінник Imgur.Посилання привели нас до дивних зображень, що нагадують QR-коди та якісь своєрідні лабіринти. Незабаром з’ясувалося, що це є шифр Betamaze. Швидко розшифрувавши ці два зображення, ми отримали два посилання на imgur. Цього разу обидві посилання призвели до двох однакових фотографій, відрізнялися вони хіба що різним розташуванням смуг.

Фото 1

Фото 2

Hex-коди зображень відрізнялися один від одного. Порівнявши їх, нам вдалося отримати таке послання:

Порівняння HEX-кодів

Щиро вітаємо з успішним завершенням операції. Наше місце дислокації в точці Н42, до швидкої зустрічі.

Куратор

Після цього Куратор прокоментував наші успіхи:

Спасибі, співробітник, чудова робота. Це дуже важлива інформація, не можна допустити, щоб вона вийшла за межі “Консолі”.

Куратор

Find me

Пізніше на сайті Reddit був опублікований новий пост, від облікового запису OfSonsOrRow під назвою ForNowOrSos. Цього разу сам пост містив лише два слова: Find me. Дешифратори швидко зрозуміли, що до чого, і вже через кілька хвилин Kaleb знайшов відео та канал на Youtube, які мали однакову з постом у Reddit назву.

Саме відео тривало менше хвилини та містило досить дивний відеоряд. Нам показували прогулянку територією ЧЗО, і супроводжувалося все це моторошними, нерозбірливими звуками, які були схожі на окремі слова та мовлення. Подивившись відео у найсильнішому уповільненні, ми знаходили окремі уривки слів на екрані. Кожен уривок був або посередині, або на краях кадру і був майже непомітний. Зібравши з усіх частин Roof Sworn So, ми вийшли на новий канал і наступне відео. Воно було схоже на попереднє, і в ньому також були сховані слова. Зі всіх слів вийшло: «Ask the right question».

Ми довго не могли зрозуміти, що це означає. Виявилося, що від нас були потрібні питання, які ми повинні були ставити в коментарях під відео. Пізніше автор каналу почав відповідати на наші коментарі уривками посилання, які були зашифровані за допомогою шифру Trifid. Натяк на нього, а також ключ до декодування “KEY” були заховані у властивостях двох попередніх відео. За підсумками декодування ми отримали посилання на Twitter-аккаунт. Примітно, що і посилання до облікового запису в Twitter, і ім’я облікового запису в Reddit, і назва поста звідти, як і назви каналів, і відео в Youtube – все це було анаграмами один від одного.

Таким чином ми вийшли на обліковий запис Ben Oni

Невідомий Ben Oni

Зайшовши на Twitter-аккаунт користувача під ім’ям Ben Oni, ми виявили лише один пост із змістом: “Are you here?”. Після того, як ми виявили цей обліковий запис, він почав проявляти активність у вигляді постів із дивним змістом.

Ben Oni в Twitter

Готове повідомлення

Після першої порції послання дешифратори довго ламали собі голову, але не змогли дійти якогось просування в розгадці. Лише тоді, коли вийшов другий пост із дивними символами, ми таки зрозуміли, в чому справа. Зміст двох постів було скопійовано та вставлено по порядку один під одним у блокноті, після чого почали вимальовуватися верхні частини цифр. За підсумками всі пости складалися з таких наборів символів, які утворювали малюнки цифр (Text to ASCII Art Generator — TAAG). Отримані цифри були переведені з десяткового представлення UTF-8 до кирилиці. Це був тривалий процес розшифровки, адже пости з’являлися не дуже часто.

Проблиск знову вийшов на зв’язок

Поки ми чекали пости від Ben Oni, на пошту позаштатним співробітникам НДІЧАЗ надійшло чергове повідомлення від групи Проблиск:

Привіт. Хтось із позаштатних агентів НДІЧАЗ злив нашу позицію. Будь ласка, дай їм іншу точку – С36! Це має затримати їх і дасть нам час піти.

Через два дні ми знову отримали листа від них. Тепер нам потрібно було розшифрувати радіограму НДІЧАЗ заради порятунку людини з «Проблиску». До листа також був доданий сам файл для якого потрібно ввести пароль. Назва архіву складалася з 2 частин: 1 – квадратний корінь, 2 – посилання на сайт imgur. За посиланням було зображення накладених один на одного штрих-кодів.

Мейсон! Що означають ці штрих-коди?

Розклавши їх окремо, нам вдалося їх ідентифікувати. У них було заховано ще одне посилання на Imgur, де була давня цистерціанська цифра, яка перекладається як число 3956. Його квадратний корінь у вигляді 62.89674 і виявився паролем від архіву. У самому архіві знаходилися аудіозаписи, у стані реверсу та уповільнення. Надалі об’єднавши всі записи* в один, нам вдалося зібрати повідомлення:

– Перший, прийом.

– Перший, доповідайте.

– Зачистили обидві точки. У точці C-36 потрапили в засідку, дали бій, але мусили відступити. У точці Н-42 тимчасовий табір, майже евакуйований. А ще з «Вартовськими» перетнулися. Все нормально – без подій.

– Є щось важливе?

– У одного з двохсотих серед речей знайшли жетон з гравіюванням: C-14 і черепом з кістками. Взяли одного полоненого.

– Язика на базу не везіть. На H-12. Допитати і в розхід.

– Прийняв, буде зроблено.

– Чудово, обнови коди доступу: Р 2 3 1 | Кольцо Кило Джулиет Оскар | Позиция Чарли Квебек Виктор | Отражатель Чарли | (мова оригіналу)

– Прийняв, кінець звязку.»

❗ Пояснення до слів “всі записи” : Трек був один, але якщо відкрити в аудіоредакторі, то можна було побачити, що це 5.1 канальний трек, тобто він мав 6 каналів і на кожному каналі була окрема доріжка з різними типами змін (Реверс, уповільнення і т.д.)

Радіограма, знайдена в архіві

Давня цистерціанська цифра, що позначає 3956

Примітно, що у цих переговорах згадується нове угруповання “Варта”.

Дивні квадрати

Між різними етапами ARG дешифратори також могли зайняти себе своєрідними “квадратами”, які з’являлися в постах GSC. Перші дві частини цього послання були виявлені в постах про початок та завершення конкурсу слоганів (24 вересня та 1 жовтня). Примітно, що в обох публікаціях внизу знаходилися 5 рядків, причому кожний складався з 5 квадратів одного з двох кольорів. Склавши всі 5 рядків вертикально, вдалося побудувати по дві літери – «F» і «O». Наступні частини з’являлися в публікаціях Instagram (28 жовтня та 16 листопада), і після маніпуляції, як минулого разу, ми отримали літери «L» і «D». 24 листопада було опубліковано нову новину про осінні знижки, в якій також був захований ще один знак — «:». Наступного дня, 25 листопада, на офіційному discord-сервері було опубліковано новину про 26-річчя компанії GSC Game World. У цьому пості символами було заховано ще два знаки : літера «U» та «+». 5 грудня в офіційному Instagram-профілі з гри виклали історію, в якій також було заховано цифру «2». 8 грудня в Steam у розділі «Новини», а саме українською мовою, з’явилися нові квадрати, що дають нам цифру «6». Через деякий час з’явилися рядки, склавши які, ми дістали цифру «9» і букву «B».

Так у нас вийшло: “FOLD: U +269B” (знак атома в юнікод). Спочатку ми не розуміли, як і куди це потрібно вставити, але скоро все стало на свої місця.

12-годинна прем’єра!

Нарешті в Twitter-акаунті Ben Oni було викладено останні зашифровані пости (всього їх було 50!). Розшифрувавши їх усі, ми зібрали повне повідомлення, яке гласило:

«Всі вони брешуть. Я твій друг. Один, довго. Я там. БМCP72» У цьому повідомленні останньою фігурувала назва відео на Youtube, яке було прем’єрою з тривалістю 12 годин.

12-годинний марафон перегляду випадкового радіошуму, уривків морзянки, розмов про рибалку, анекдотів та інших писків приніс свої проміжні плоди. Ми змогли дістати зображення із посланням, яке, як і пропуск Веніаміна, було зашифровано SSTV-сигналом. Також у відео було заховано зображення, яке містило у собі лише «Number -2 ☣️».

Зображення, отримане із SSTV-сигналу

Лише відволікаючий маневр?

Так же в самому відео з’являлися моменти, в яких фігурувала морзянка. Перша дешифрована частина представляла словосполучення “BEYOND THE INVISIBLE”, що було посиланням на трек музичного гурту Enigma. Вона, у свою чергу, відсилала нас до пристрою «Енігма» (Enigma), портативної шифрувальної машини, що використовується для шифрування секретних повідомлень. Подальший шифротекст для розшифровки містився у черговій морзянці: FFDBEKPEMMQYDESYIV.

Оновлені коди доступу з нещодавнього перехоплених радіопереговорів відправляли нас до потрібних параметрів енігми:

«Р — 2 3 1, Кольцо — Кило Джулиет Оскар, Позиция — Чарли Квебек Виктор, Отражатель — Чарли» , де Р — порядок роторів, Кольцо, Позиция и Отражатель – однойменні налаштування із введенням літер (радіоповідомлення мало кодування НАТО – літер англійської мови).

Після розшифровки ми отримали черговий набір букв «lith iiof ilep iyjj pg». І це був кінцевий пункт розгадки, оскільки ці дані були посиланням на рапорт НДІЧАЗ. Судячи з рапорту, Проблиск ліквідував свою людину, яку заарештували люди НДІЧАЗ за сприянням позаштатних агентів.

Як отримати посилання на рапорт

Секретний рапорт НДІЧАЗ

Фінальна частина зображення

Під 12-годинним роликом «БМСР72» на Youtube автором каналу було залишено коментар з таким змістом:

Вибач, я знав, що хтось із ваших зіллє цю інфу і Проблиску, і НДІЧАЗу. Але саме цього я й домагався. Дякую, що допоміг. Це майже все, що тобі не вистачало: https://imgur.com/U3ymhdo

За посиланням була остання частина скріншота з рукою сталкера! Нарешті ми зібрали повне зображення. Тепер залишилося лише розгадати шифр на самому листку.

Грандіозний Фінал

Через кілька годин на сайті НДІЧАЗ з’явився новий файл (scan.pdf), в якому були 6 символів та підказки до розгадки тексту. Цей файл виявився інструкцією, за допомогою якої ми повинні розгадати шифр на папері. Однак нам вдалося все розгадати і без цих суттєвих деталей — настільки ми розумні (ні, щасливі)!

Усі символи були підказками до конкретних дій. Таким чином ми змогли застосувати наші «FOLD:U+269B», «Number -2☣️» і «Reverse:☢️». Ця частина ARG є логічним фіналом усієї історії. Ось як нам за задумом потрібно було розгадати текст:

- Складаємо.

- Використовуємо Шифр Цезаря на 14.

- Використовуємо Шифр Віженера з ключем «Путь».

- Рухаємо всі літери на -2.

- Видаляємо кожну другу літеру “Е” в тексті.

- Здійснюємо реверс.

Розгадка тексту

Після цього ми зібрали розшифроване повідомлення (спочатку без інструкції не все вдалося розгадати на 100%):Ти зміг. Я добре сховав, розіслав по всій зоні, але ти зміг, сподіваюся. Всі вони покидьки, але ми змусимо їх танцювати. Я давно в бігах, але стежу за всім, що відбувається в Зоні. Я збирав весь цей час документи, файли, матеріали, весь бруд, що зміг нарити, всі його повинні побачити. Нехай усі знають, покажи, я його сховав там: https://lithi.io/file/71uw.rar

Цінний Хабар у вигляді концепт-артів та лору S.T.A.L.K.E.R.2

Архів привів нас до лорних документів гри та її концепт-артів, посилання дане вище. Документи дуже цікаві, адже вони дають натяки на нове угруповання “Полудень” та перемир’я між «Волею» та «Долгом».

Після цього група Проблиск вийшла з нами на зв’язок:

Привіт. То був серйозний махач. Але ми впоралися. Загалом, ми частково досягли потрібних результатів. З твоєю допомогою нам вдалося роздобути чимало таємниць НДІЧАЗ. Це дасть шанс вивести наші диверсії проти них та «Варти» на новий рівень. Так що це лише початок! Ми впевнені, що ти був справді відданий правій справі «Проблиску», тому запрошуємо пройти програму активації та продовжити боротьбу!

Проблиск

До повідомлення було прикріплено посилання на відео: https://youtu.be/nkBo3iw–_I

Не забув про нас і Куратор. Мабуть, йому не дуже сподобалися наші витівки:

Останнє повідомлення куратора

А що якщо?

А Ви випадково не помітили дивну подібність між Проблиском та С-Свідомістю? Ні? Тоді зверніть увагу на екрани з відео, отриманого від Проблиску. Дуже сильно щось нагадує, правда? В кінці ЧН ми також могли бачити телевізійні екрани, що транслюють безліч безглуздих і навіть лякаючих кадрів. Таким чином С-Свідомість зомбувало людей під програму S.T.A.L.K.E.R.

Так що якщо Проблиск – це і є С-Свідомість?

Пост від GSC Game World

Після Фіналу ARG самі GSC виклали пост про закінчення івенту, тим самим остаточно підтвердивши свою причетність до ARG. Також було оголошено про 5 переможців, а саме:

- Kaleb

- Chiki

- ha1ber

- Melomaniac

- Odnakko

Усі п’ятеро отримають S.T.A.L.K.E.R.2 Retail Ultimate Edition. Вони стали переможцями, оскільки змогли знайти шифр у шифрі, зашифрований ще одним шифром! А насправді все було просто: 5 зображень з архіву були пронумеровані від 1 до 5. Проаналізувавши метадані зображень та зібравши контактні дати по порядку, вдалося зібрати посилання, яке веде на сайт з формуляром. Усього було 5 місць, і відповідно 5 переможців.

Ось і ARG-шечці кінець, а хто гадав – той молодець.

ARG безумовно залишило глибокий слід у серцях та думках дешифраторів. Під час пошуків і гадань ми випробували весь спектр емоцій від радості та захоплення, від чергової знахідки та розгадки до подиву, озлобленості і навіть люті від пауз між етапами, глухих кутів, які за підсумком знайшли пояснення, та відповідей самих розробників про їхню непричетність. Багато хлопців згоріли від негативних почуттів та закинули АРГ. Але ті деякі «виживші» змогли все-таки поставити крапку в розслідуванні і отримати насправді головний приз — інформацію про таку очікувану гру і те, що відбувається в ній. Залишається тільки знову чекати і сподіватися, що GSC Game World все ж таки розкрутить маховик PR-компанії, і контент захлисне нас з головою. У зв’язку з перенесенням гри на 8 грудня 2022 хотілося б також думати, що дешифраторам ще доведеться напружити звивини і попрацювати до релізу. Але це вже не в наших руках. Хоча ми впевнені, що загадок у Зоні ще лишилося багато.

OUT NOW!

З повагою літературний відділ Discord-сервера «Rentgen». Усі права обмежені (с).

Важлива інформація : Ця стаття була створена ще до початку повномасштабної війни. В районі 20 лютого ми працювали над її перекладом, після початку повномасштабної війни – переклад був заморожений.

❗ Оригінальна стаття створена учасниками з Discord-серверу «Rentgen»

Посилання на сервер : https://discord.gg/fkatpKym9T

Саме учасники цього серверу приймали активну участь в ARG, а також систематизували всю інформацію і допомогли нам з перекладом українською мовою.

В них також є спеціальна дошка на MIRO : https://miro.com/app/board/o9J_lYygTDk=/

ARG S.T.A.L.K.E.R. 2 -це дуже важлива частина історії сталкерської спільноти, і саме завдяки учасникам з Рентгену, Ви можете прочитати цю історію українською.

Дуже велика подяка :

- Discord-серверу «Rentgen»

- Melomaniac

- Snovv

- ha1ber

- Undefined

- Sidodji

- Velotzem

Особлива подяка GSC за чудовий івент.

Згадка ARG в S.T.A.L.K.E.R. 2: Серце Чорнобиля

BenOni – псевдонім Журналіста Веніаміна

Залишити відповідь

Щоб відправити коментар вам необхідно авторизуватись.

Дуже цікава публікація. Дякую

Дякую! Я саме це і шукав!)))

GSC вирішили зробити як колись Cicada 3301? Шокований такими масштабами

Ну й розробники вміють заінтригувати гравців. Дякую за статтю

Та й гравці теж не промах. Порахувати на схемі БМ у грі цифри! Це ж треба до такого додуматись

Велике спасибі за статтю!

Величезна робота, сталкери!

Цікава вийшла пригода з цією ARG, спочатку все починалося з цифр, і привело нас до журналіста Веніаміна

Ця пригода була щось з чимось я так розумію

Шифри , коди і логіка

Це круто , і крута людина яка змогла це все розібрати хах

Привіт! Дякую вам дуже за статтю, вона цікава і ознайомча. Я рада, що ком’юніті живе.

З іншої сторони, ця стаття ж не має існувати, чи не так? Я знаю, що до її створення доклалась одна людина, яку ви не записали в співавторство. Чому? Ви взяли матеріал, який вона написала, але вирішили, що вам непотрібно вказувати її.. Можете пояснити чому так?

Доброго дня, можна уточнення про кого саме мова, бо якщо я не помиляюся були вказані всі автори

cadavrex_100ren чи просто cadavrex

Ось його стаття з дискорд сервера який ви позначили, на яку ви частково спирались

https://discord.com/channels/613503699389513769/805454916028989450/817786315503566859

Якщо це правда, будь ласка, позначте таки його. Але якщо трапилась помилка – приношу зарання вибачення:>

Добрий день. Вибачте, що турбую ще раз, але ви чомусь мене проігнорували. Все гаразд? Якщо вас щось не влаштовує – скажіть, чи, якщо я таки помилилась, то поясніть, в чому помилка. Сподіваюсь на ваше розуміння

Дякую, що нагадали. (побачив ваш коментар на пошті) не часто є можливість зайти на сайт.

Я уточню це питання в людей що допомагали робити український переклад статті , саме статтю я брав з гугл диска, там був відсутній цей нікнейм (щойно повторно перевірив)

Добре! Вибачте, якщо здалось, що я на вас нападаю. Буду чекати новин:>

Насправді, я вірю, що я вас задовбала, але я так не можу просто відстати. Все ж, проблема є, я хочу її вирішити. У мене є конкретний скріншот, де людину, про яку я запитую, просять взяти його статтю, яку я вам вище прикріплювала, якщо це потрібно, я вам його покажу.

Можливо, є якась нова інформація чи ви не займались цим через брак часу? Вибачте, але не люблю закидувати справу, яку почала, на половині.

Перепрошую за довге очікування :

Ви можете підтвердити що ця особа приймала участь в написанні статті ? На скільки мені сказали – він брав участь в цьому ARG а от над написанням статті , тим більше перекладом її на українську мову …

Будь ласка, якщо вам не важко надайте підтверджувальну інформацію що саме він працював над написанням статті – деяким людям які працювали над її створенням також цікаво

Підтвердити можу. Тут, на жаль, медіа відправляти не можна, але якщо ви мені надішлете якийсь месенджер куди я б могла надіслати своє підтвердження.. Я була б вам дуже вдячна.

Напишіть мені в діскорді. Дякую

Добрий день! Вибачте, що випала з простору. Не злилась.

У вас там цейво, акаунт не приймає запити на дружбу, а на сервері рентген вас більше немає. Куди докази відправляти?

Напишіть тоді мені в тг в особисті – контакт є в чаті нашої спільноти в тг